順守プロファイルの挙動について誤解していたこと

|

| 彼岸花(2024/09/28撮影) 英語ではこの花のことをCluster amaryllisやRed spider lilyと呼ぶそうです。 この花は秋分の日に咲きます。日本では春分と秋分にヒガンと呼ばれる仏教の法要があります。この花はヒガンの季節に咲くので「ヒガンバナ」と呼ばれます。 |

久しぶりの投稿となってしまいましたが、今回は順守プロファイルの注意すべき挙動について記載したいと思います。

●順守プロファイルって何だ?

順守プロファイルとは、順守ポリシーのアクションでデバイスに配信することのできるプロファイルのことを指します。

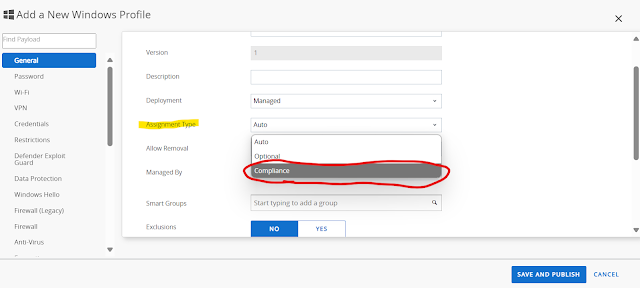

作り方は通常のプロファイルとほぼ同じなのですが、プロファイル作成時の「全般」タブにおいて、「Assignment Type」を「Compliance」に設定します。

|

| Complianceにする操作は既存のプロファイルに対しても行うことができますが、 既存の値がComplianceとなっているプロファイルをAutoやOptionalにできないようなので注意しましょう |

このようにしておくことで、順守ポリシーの中でアクションを定義するときにこのプロファイルを指定できるようになります。

|

| 上記で設定したプロファイルを赤い線で囲った中で指定しています |

このように設定しておくと、順守ポリシーを満たさないデバイスに対して、順守プロファイルを強制的にインストールさせることができます。

●私はどのような挙動を誤解していたのか

私はこの機能を見たときに、「この機能を使えば、ある要件を満たさないデバイスに、その要件を満たすように設定したプロファイルを配布することで、デバイスを強制的に順守ポリシーのルールに合致するように設定できるのではないか」と考えました。私には順守プロファイルが、非順守状態のデバイスを順守状態にするための治療法のように思えたのですが、それは誤解でした。

なぜなら、順守プロファイルは非順守状態のデバイスに適用されたのち、デバイスが順守状態になれば、適用が外れるからです。

その挙動を示す例として、以下KBがあります。

このKBはBitLockerで暗号化されていないWindowsデバイスに対して、順守プロファイルを用いて暗号化プロファイルを配布し、BitLocker暗号化を行うように設定した場合の動作について記載されています。

私ははじめ、上記のような設定を行えば、BitLockerの暗号化がおこなわれていないWindowsデバイスに対してもれなくBitLockerの暗号化を強制できるものと考えていました。

しかしながら、上記のKBのCause欄を見てみると以下の流れであることがわかります。

- 暗号化されていない非順守のデバイスに順守プロファイルとしてBitLockerの暗号化プロファイルが配布される

- デバイスが暗号化される

- デバイスが順守状態となる

- デバイスが順守状態となったため、BitLockerの暗号化プロファイルがデバイス上から消える

- デバイスの暗号化が解除される

- デバイスが非順守状態になる(そして1に戻り、無限の暗号化と復号のループが起こる)

当初私は「順守プロファイルが、非順守状態のデバイスを順守状態にするための治療法」ととらえていましたが、どうやら順守プロファイルはそのような用途を意図しては設計されていないようです。

順守プロファイルも、順守ポリシーの他のアクション同様、ルール違反をしたデバイスに対するペナルティです。そのため、一度順守状態となったデバイスからは削除されます。ルールを順守するように変わったデバイスにペナルティは不要ですから、考えてみれば当然の動作といえるでしょう。

現在私は、我々がルールを順守していないデバイスを自動的に検知して、自動的にルールに従うようデバイスに強制したい場合は、FreeStyle Orchestratorやスクリプト、プロダクトプロビジョニングなどの機能で対応した方がよさそうだと考えています。