【Okta徒然日記】002:Workspace ONE UEM管理コンソールのログインにOktaを使用するように設定しよう

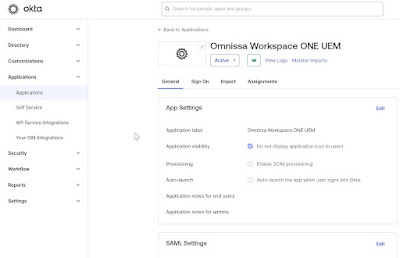

前回申し上げた通り、せっかく太っ腹なOkta Developers環境を使わせてもらっているのに、全然活用できていません。 Oktaのようなサービスを使ってすることの一つとして代表的なものといえば、シングルサインオン連携です。 今回は、Workspace ONE UEMの管理コンソールをSP、OktaをIdPとして、SAML連携を行い、管理者がWorkspace ONE UEMの管理画面にログインするときに、Oktaに認証されるように設定してみました。 ※なお、OktaにはSPメタデータのxmlファイルをパースしてくれる機能がなく、設定の際はSAML tracer片手に手探りでOkta上でカスタムアプリとしてWorkspace ONE UEMの情報を投入していきました。そのため、本ブログでは設定後の画面のスクリーンショットを掲載します。 参考情報: Is it Possible to Import Metadata Files in Okta for Custom SAML Applications Create a Basic Custom SAML Application Using SP Metadata File How to Download the IdP Metadata and SAML Signing Certificates for a SAML App Integration Simulate an SP-initiated flow with the Bookmark App The Unofficial Omnissa Products and Services Visio Stencil ①Okta側の設定 Okta側の設定では、何よりも先にOktaのIdPメタデータが欲しかったので、一度本当にでたらめな値でカスタムアプリを登録し、そのカスタムアプリを少しずつSAML-tracerなどで動作確認しながら設定変更していきました。 なお、そのままSAML連携をしただけでは、Workspace ONE UEMがSP initiatedのフローでしかログインできなくなるため、Bookmarkアプリ機能を用いて、IdP initiatedフローのような画面遷移となるように設定しています。 a.SAML連携用のカスタムアプリの設定 実際にSAMLによ...